Tarea No.1 MOOC Hacking Ético

Las herramientas básicas en el uso del hacking son bastante útiles, versátiles y extensas mas para la primera fase de identificar a la “victima” o el equipo que se pretende hackear en las técnicas de hacking ético o dicho de otra forma para la obtención de información como sobre los equipos entre otras cosas...

En esta ocasión se tomaran las publicadas por el MOOC Hacking Ético

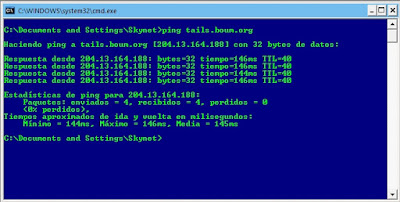

- ping: Como programa, ping es una utilidad diagnóstica en redes de computadoras que comprueba el estado de la comunicación del host local con uno o varios equipos remotos de una red IP, este programa se encuentra en la mayoría de sistema operativos ya que es esencial porque mediante esta utilidad puede diagnosticarse el estado, velocidad y calidad de una red determinada, la forma para hacer un ping son los siguientes:

- Abres el símbolo del sistema o la consola en Windows Cmd, Unix, linux Terminal o Shell.

- Escribes ping espacio y la pagina o red a la que quieres hacer el ping Ej: ping 8.8.8.8 ping www.google.com

- Verificas el resultado para observar los datos arrojados si es que tienes acceso o simplemente te dirá que el tiempo de respuesta a sobrepasado el limite enfatizando que no se pudo hacer el ping

En el uso del ping en Windows se muestra que el host tails.boum.org se encuentran en linea con un tiempo de respuesta media de 145ms con un Tiempo de Vida o Time To Live (TTL) de 40

En el uso del ping en Linux se muestra que el www.google.com.gt se encuentran en linea con un tiempo de respuesta de 5007ms con un Tiempo de Vida o Time To Live (TTL) de 51

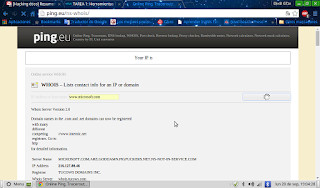

La siguiente herramienta que de describe en MOOC Hacking Ético se trata de Whois

- Whois: es un protocolo TCP basado en petición/respuesta que se utiliza para efectuar consultas en una base de datos que permite determinar el propietario de un nombre de dominio o una dirección IP en Internet. Las consultas WHOIS se han realizado tradicionalmente usando una interfaz de línea de comandos, pero actualmente existen multitud de páginas web que permiten realizar estas consultas. Estas páginas siguen dependiendo internamente del protocolo WHOIS para conectar a un servidor WHOIS y hacer las peticiones. Los clientes de línea de comandos siguen siendo muy usados por los administradores de sistemas.

En el uso del Whois en Windows se muestra que el host tails.boum.org se encuentra que Tech Name:Ben vouni es el contacto técnico y Admin Name:Ben vouni es el contacto administrativo.

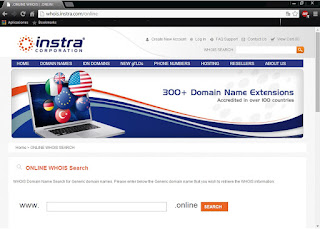

En el uso del Whois desde servicios online se muestra que el host www.microsoft.com se encuentra que Tech Name MSN Hostmaster es el contacto técnico y Admin Name Domain Administrator es el contacto administrativo.

También existe diversos servicios on-line para la exploración de WHOIS, al no tener herramientas en el sistema anfitrión se puede recurrir a estos servicios como por Ejemplo.

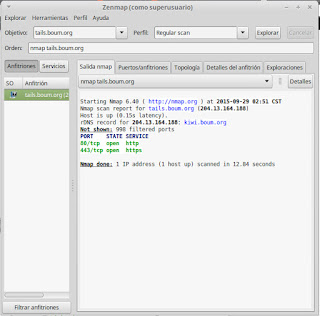

La ultima herramienta de la primer tarea que se describe en MOOC Hacking Ético se trata de Nmap

- Nmap: es un programa de código abierto que sirve para efectuar rastreo de puertos escrito originalmente para Linux aunque actualmente es multiplataforma. Se usa para evaluar la seguridad de sistemas informáticos, así como para descubrir servicios o servidores en una red informática, para ello Nmap envía unos paquetes definidos a otros equipos y analiza sus respuestas.

- Este software posee varias funciones para sondear redes de computadores, incluyendo detección de equipos, [[servicio (informática)|servicios] y sistemas operativos. Estas funciones son extensibles mediante el uso de scripts para proveer servicios de detección avanzados, detección de vulnerabilidades y otras aplicaciones. Además, durante un escaneo, es capaz de adaptarse a las condiciones de la red incluyendo latencia y congestión de la misma. se puede obtener mayor información visitando https://nmap.org/man/es/ o bien descargar el archivo para la S.O. correspondiente.

El escaneo indica que los puertos 80/tcp y el puerto 443/tcp, están abiertos y corren los servicios http, de servidor web, y https protocolo seguro de transferencia de hipertexto.

El escaneo indica que los puertos 80/tcp y el puerto 443/tcp, están abiertos y corren los servicios http, de servidor web, y https protocolo seguro de transferencia de hipertexto.

Nota: Es necesario aclarar que esta herramienta es bastante poderosa y como se dice en la información otorgada por el curso debemos de ser cuidadosos al analizar algún dominio ya que esta plataforma se considera intrusiva y muchas veces se podría tomar como un delito su uso.